Hiểm họa RAT tấn công trên toàn châu Á

Hãng bảo mật Trend Micro đã gọi chiến dịch này là Naikon, dựa vào chuỗi HTTP user-agent mang tên ““NOKIAN95/WEB” được tìm thấy trong những đợt tấn công có chủ đích trên khắp lãnh thổ Ấn Độ, Malaysia, Singapore, Việt Nam và những nơi khác.

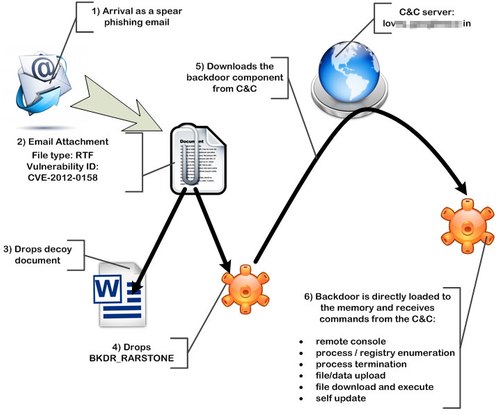

Theo Maharlito Aquino, nhà phân tích hiểm họa của Trend Micro, những cuộc tấn công này được thực hiện với cách thức quen thuộc là dùng một email lừa đảo “spear-phishing” mang những thông điệp có liên quan đến các vấn đề ngoại giao ở khu vực Châu Á Thái Bình Dương. Các mục tiêu tấn công nhằm vào từ các chính phủ cho đến phương tiện truyền thông, các tổ chức năng lượng, viễn thông...

Tập tin đính kèm email mang mã độc khai thác một lỗ hổng

trong Windows Common Controls có tên CVE-2012-0158, từng được sử dụng trong chiến

dịch “Safe” được phát hiện bởi các nhà nghiên cứu hồi tháng trước và được cho

là có liên quan đến “thế giới ngầm tội phạm mạng ở Trung Quốc”. Khi tập tin

đính kèm được mở, nạn nhân chỉ nhìn thấy một “văn bản mồi”, tuy nhiên trong thực

tế BKDR_RARSTONE Remote Access Tool (RAT) đang xâm nhập vào hệ thống người

dùng.  Phương thức hoạt động của BKDR_RARSTONE.

Phương thức hoạt động của BKDR_RARSTONE.

Được phát hiện đầu tiên vào hồi tháng 2 và sau đó được dùng trong các cuộc tấn công bằng email sử dụng dòng tiêu đề “Boston Marathon Bombings” để thu hút người xem, RARSTONE dùng một số kỹ thuật để tránh né sự phát hiện của các công cụ an ninh thông thường. Chẳng hạn, RAT thực hiện tải thành phần cửa hậu (backdoor) của nó từ một máy chủ C&C trực tiếp vào bộ nhớ, che giấu nó khỏi những phần mềm quét file thông thường.

Theo Aquino, điều khiến RARSTONE khác biệt với PlugX và những RAT khác là ở khả năng lấy thông tin của các phần mềm cài đặt từ Uninstall Registry Keys. Điều này có nghĩa là nó biết được những ứng dụng nào đã được cài đặt vào hệ thống và bằng cách nào để gỡ bỏ chúng. RARSTONE cũng sử dụng SSL để mã hóa việc truyền đạt thông tin giữa nó và máy chủ C&C, điều đó không chỉ giúp bảo vệ kết nối này mà còn giúp nó trà trộn vào lưu lượng truyền tải thông thường. Những kẻ tấn công cũng có ý muốn che giấu những đợt tấn công của mình bằng việc sử dụng các tên miền DNS động hay đăng ký bảo vệ riêng tư.

Không có bất kỳ thông tin chính xác về những gì mà những kẻ tấn công đang nhắm đến trong chiến dịch này, dù BKDR_RARSTONE có thể thực hiện tất cả các "chiêu" backdoor thông thường như truy cập, download/upload dữ liệu, tự cập nhật, thay đổi những thiết lập trên máy tính.

Hiện Trend Micro đã kêu gọi các tổ chức tăng cường hàng rào phòng thủ chống lại những cuộc tấn công dạng này bằng việc bổ sung những công cụ để giám sát sự an toàn của dữ liệu và kiểm soát sự xâm nhập từ bên ngoài.

Theo VNE

- Blue Origin thông báo kế hoạch phóng tên lửa New Glenn (12/12)

- TP.Bến Cát: Sôi nổi Hội thi Khoa học kỹ thuật – Ngày hội STEM năm học 2024-2025 (12/12)

- Hãng Google đặt cược lớn vào tích hợp AI cho tìm kiếm trực tuyến (11/12)

- Galaxy S25 có thể tăng giá (10/12)

- Hội khoa học sức khỏe tỉnh: Nơi kết nối, chia sẻ kinh nghiệm (10/12)

- Trường Đại học Thủ Dầu Một: Tạo mọi thuận lợi cho hoạt động nghiên cứu khoa học (10/12)

- Lý giải bí ẩn về những người giống hệt nhau dù không hề có quan hệ huyết thống (09/12)

- Hỗ trợ doanh nghiệp nâng chất sản phẩm, sức cạnh tranh (09/12)

Trao giải Chung kết Cuộc thi “Sáng tạo Robotics và Trí tuệ nhân tạo” tỉnh Bình Dương lần thứ 2

Trường Cao đẳng Công nghệ cao Đồng An đạt giải nhất cuộc thi Robocon “VSVC RACINGBOTS 2024”

Trường Cao đẳng Công nghệ cao Đồng An đạt giải nhất cuộc thi Robocon “VSVC RACINGBOTS 2024”

Bình Dương hướng đến trở thành trung tâm đổi mới sáng tạo hàng đầu Việt Nam

Bình Dương hướng đến trở thành trung tâm đổi mới sáng tạo hàng đầu Việt Nam

Nâng cao năng suất, chất lượng sản phẩm trên nền tảng công nghệ 4.0

Nâng cao năng suất, chất lượng sản phẩm trên nền tảng công nghệ 4.0

Thúc đẩy đổi mới sáng tạo, phát triển khoa học công nghệ

Thúc đẩy đổi mới sáng tạo, phát triển khoa học công nghệ

Mã độc tống tiền vẫn là mối đe dọa hàng đầu của doanh nghiệp

Mã độc tống tiền vẫn là mối đe dọa hàng đầu của doanh nghiệp

Hội nghị phổ biến tiêu chuẩn quốc gia về hệ thống quản lý chống hối lộ

Hội nghị phổ biến tiêu chuẩn quốc gia về hệ thống quản lý chống hối lộ

Cuộc thi sáng tạo dành cho thanh thiếu niên, nhi đồng lần thứ XX: Nhóm tác giả trường THCS Trịnh Hoài Đức đạt giải nhất

Cuộc thi sáng tạo dành cho thanh thiếu niên, nhi đồng lần thứ XX: Nhóm tác giả trường THCS Trịnh Hoài Đức đạt giải nhất

Bình Dương đứng thứ 8 trên bảng xếp hạng Chỉ số đổi mới sáng tạo cấp địa phương 2023

Bình Dương đứng thứ 8 trên bảng xếp hạng Chỉ số đổi mới sáng tạo cấp địa phương 2023

Lĩnh vực thông tin và truyền thông tiếp tục có bước phát triển mạnh mẽ

Lĩnh vực thông tin và truyền thông tiếp tục có bước phát triển mạnh mẽ