iPhone, iPad có thể bị hack qua 'củ sạc' trong chưa đầy 1 phút

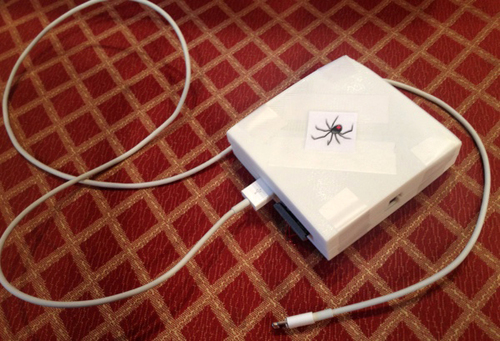

Theo Ibtimes, các công cụ hack thực chất là một mẫu máy tính siêu nhỏ sử dụng bảng mạch BeagleBoard và chạy trên hệ điều hành Linux, gần giống với bo mạch Rasberry Pi. Thậm chí, nhóm nghiên cứu còn cho biết những sản phẩm như Rasberry Pi cũng có thể được dùng để sản xuất ra những loại sạc trá hình tương tự.

Các chuyên gia nói thêm rằng, những loại sạc dùng để hack thiết bị iOS không có hình dạng nhất định. Chúng có thể sở hữu kích cỡ giống như những củ sạc thường thấy nhưng cũng có thể lớn hoặc nhỏ hơn nhiều, tuỳ theo chủ ý của hacker. Nhờ đó, kẻ xấu có thể đặt chúng ở bất kỳ đâu, đặc biệt là ở những nơi cho phép sạc công cộng để tấn công được nhiều người dùng hơn.

Cơ chế bảo mật của iOS

Billy Lau, thành viên của nhóm nghiên cứu và là nhà nghiên cứu tại Viện Khoa học Georgia (Mỹ), cho biết Apple chỉ cho phép hãng và các nhà phát triển duyệt mã để giúp hệ điều hành trở nên bảo mật hơn. Nhờ đó, "Quả táo" có thể ngăn chặn được việc một số người cài đặt ứng dụng tuỳ ý lên thiết bị.

Người dùng iPhone, iPad có nguy cơ bị tấn công khi kết nối

thiết bị với công cụ hack giả mạo thành củ sạc.

Người dùng iPhone, iPad có nguy cơ bị tấn công khi kết nối

thiết bị với công cụ hack giả mạo thành củ sạc.

Tuy vậy, biện pháp này có thể bị các hacker "qua mặt" nhanh chóng. Billy cho biết, kẻ xấu chỉ cần truy cập vào website dành cho các nhà phát triển, xác nhận danh tính rồi trả 99 USD là họ có thể duyệt mã bất kỳ ứng dụng nào để chạy trên thiết bị iOS.

Bên cạnh đó, hệ điều hành iOS cũng có những lỗ hổng nhất định. Khi kiểm tra các ứng dụng bị từ chối, nhóm nghiên cứu phát hiện bất kỳ phần mềm nào sử dụng API (giao diện lập trình ứng dụng) riêng của Apple thì đều bị cấm. Do đó, các hacker chỉ cần tránh điều này. Ngoài ra, một số tính năng trên iOS như sandbox (công cụ thử nghiệm dựa trên môi trường ảo mà không ảnh hưởng đến hệ thống thực) hay phần mềm kiểm tra độ tương thích giữa các phần mềm với nhau cũng có những lỗi bảo mật nhất định, có thể bị kẻ xấu lợi dụng để tấn công.

Cách hacker tấn công bằng sạc giả mạo

Nhà nghiên cứu cho biết người dùng thường nghĩ rằng việc sử

dụng thiết bị khi đang cắm sạc không hề có bất cứ nguy cơ nào. Tuy nhiên, Billy

cho biết, khi cắm phải củ sạc là thiết bị hack, mọi thao thác xâm nhập thiết bị

sẽ được thực hiện tự động, màn hình iPhone, iPad sẽ không có bất kỳ biểu hiện

nào đáng nghi ngay cả khi củ sạc trá hình cài đặt phần mềm độc hại vào thiết bị.

Chuyên gia bảo mật khẳng định việc hack bằng các công cụ này không phụ thuộc

vào việc iPhone, iPad bị jailbreak.  Thiết bị có thể bị tấn công khi kết nối phải những mẫu máy

tính lừa đảo có hình dáng giống củ sạc.

Thiết bị có thể bị tấn công khi kết nối phải những mẫu máy

tính lừa đảo có hình dáng giống củ sạc.

Yeongjin Jang, một thành viên khác trong nhóm nghiên cứu kiêm tiến sĩ Viện Khoa học Georgia, giải thích rằng khi một thiết bị kết nối với một máy chạy iOS nào đó thông qua cổng USB, thiết bị đó đều có được mã nhận dạng Universal Device ID (UDID) của model "Quả táo" được cắm vào. Nhờ UDID thu được, thiết bị hack sẽ đưa ra tài khoản Apple dành cho các nhà phát triển để máy iOS nghĩ rằng nó đang được chủ nhân dùng để chạy thử nghiệm ứng dụng. Đến đây, mọi rào cản hệ thống đều đã bị vượt qua.

Bên cạnh đó, nhóm chuyên gia còn cảnh báo một cách tấn công khác thông qua sạc giả. Khi thử nghiệm nội bộ, Apple thường ẩn một số ứng dụng để chúng không xuất hiện trên màn hình hay phần mềm quản lý. Tận dụng điều này cùng với API riêng của Apple, hacker có thể tạo ra trojan nắm quyền kiểm soát toàn bộ điện thoại một cách thầm lặng nhất. Trong sự kiện Black Hat, các nhà nghiên cứu thậm chí đã hack luôn một chiếc iPhone bằng cách này rồi điều khiển từ xa, buộc điện thoại phải bật màn hình, mở khoá, nhập mật khẩu rồi gọi đến số máy khác.

Cách giải quyết tạm thời

Yeongjin cho biết phương pháp duy nhất để phòng tránh việc mình bị hack thông qua những thiết bị lừa đảo như vậy là khoá máy bằng mật khẩu. Nhà nghiên cứu nhấn mạnh trong suốt quá trình sạc, nếu người dùng mở máy để sử dụng, chiếc điện thoại, tablet của họ sẽ bị tấn công ngay lập tức.

Theo VNE

- Blue Origin thông báo kế hoạch phóng tên lửa New Glenn (12/12)

- TP.Bến Cát: Sôi nổi Hội thi Khoa học kỹ thuật – Ngày hội STEM năm học 2024-2025 (12/12)

- Hãng Google đặt cược lớn vào tích hợp AI cho tìm kiếm trực tuyến (11/12)

- Galaxy S25 có thể tăng giá (10/12)

- Hội khoa học sức khỏe tỉnh: Nơi kết nối, chia sẻ kinh nghiệm (10/12)

- Trường Đại học Thủ Dầu Một: Tạo mọi thuận lợi cho hoạt động nghiên cứu khoa học (10/12)

- Lý giải bí ẩn về những người giống hệt nhau dù không hề có quan hệ huyết thống (09/12)

- Hỗ trợ doanh nghiệp nâng chất sản phẩm, sức cạnh tranh (09/12)

Trao giải Chung kết Cuộc thi “Sáng tạo Robotics và Trí tuệ nhân tạo” tỉnh Bình Dương lần thứ 2

Trường Cao đẳng Công nghệ cao Đồng An đạt giải nhất cuộc thi Robocon “VSVC RACINGBOTS 2024”

Trường Cao đẳng Công nghệ cao Đồng An đạt giải nhất cuộc thi Robocon “VSVC RACINGBOTS 2024”

Bình Dương hướng đến trở thành trung tâm đổi mới sáng tạo hàng đầu Việt Nam

Bình Dương hướng đến trở thành trung tâm đổi mới sáng tạo hàng đầu Việt Nam

Nâng cao năng suất, chất lượng sản phẩm trên nền tảng công nghệ 4.0

Nâng cao năng suất, chất lượng sản phẩm trên nền tảng công nghệ 4.0

Thúc đẩy đổi mới sáng tạo, phát triển khoa học công nghệ

Thúc đẩy đổi mới sáng tạo, phát triển khoa học công nghệ

Mã độc tống tiền vẫn là mối đe dọa hàng đầu của doanh nghiệp

Mã độc tống tiền vẫn là mối đe dọa hàng đầu của doanh nghiệp

Hội nghị phổ biến tiêu chuẩn quốc gia về hệ thống quản lý chống hối lộ

Hội nghị phổ biến tiêu chuẩn quốc gia về hệ thống quản lý chống hối lộ

Cuộc thi sáng tạo dành cho thanh thiếu niên, nhi đồng lần thứ XX: Nhóm tác giả trường THCS Trịnh Hoài Đức đạt giải nhất

Cuộc thi sáng tạo dành cho thanh thiếu niên, nhi đồng lần thứ XX: Nhóm tác giả trường THCS Trịnh Hoài Đức đạt giải nhất

Bình Dương đứng thứ 8 trên bảng xếp hạng Chỉ số đổi mới sáng tạo cấp địa phương 2023

Bình Dương đứng thứ 8 trên bảng xếp hạng Chỉ số đổi mới sáng tạo cấp địa phương 2023

Lĩnh vực thông tin và truyền thông tiếp tục có bước phát triển mạnh mẽ

Lĩnh vực thông tin và truyền thông tiếp tục có bước phát triển mạnh mẽ